Sécurisez l’ensemble de votre système informatique et de votre entreprise

La sécurité globale de l’informatique de votre entreprise

Votre système informatique est au cœur du bon fonctionnement de votre entreprise et sa sécurité ne se limite pas à vous protéger des menaces potentielles telles que le piratage, les virus et autres déclinaisons de malwares (y compris les ransomware), etc. Vous devez également vous prémunir contre d’autres problèmes de sécurité tels que les interruptions de services, la perte de données ou de matériels, qu’ils résultent d’une intention malveillante ou d’un incident non intentionnel. Et ce, sans tomber dans l’écueil de tout interdire (ou presque) dans l’entreprise au risque de dégrader fortement la qualité des services rendus aux utilisateurs par vos outils informatiques.

Il y a de nombreux moyens pour assurer la sécurité de votre architecture informatique qui vont des principes de base jusqu’à la mise en place de plans de continuité et de reprise d’activité.

Les 3 principes de base de la sécurité informatique en entreprise

Aucune entreprise n’est à l’abri d’un incident ou d’une attaque, quels que soient les moyens utilisés pour sécuriser l’informatique. Pour pouvoir réagir au mieux et limiter les conséquences sur votre entreprise, vous devez mettre en place des procédures de sécurité informatique selon 3 principes fondamentaux :

La sécurité autour des matériels et des logiciels

- Vos matériels doivent être référencés dans un outil centralisé pour pouvoir les administrer à distance en cas de besoin (effacement, mises à jour, etc.).

- Si vos serveurs sont stockés dans vos locaux, ils doivent être dans un local approprié et protégé contre les aléas électriques (onduleur, parafoudre) et climatiques (canicule).

- Renouveler son infrastructure, il faut choisir une infrastructure privilégiant la virtualisation afin d’avoir un maximum de garantie d’évolutivité et de haute-disponibilité.

- Les mises à jour de vos logiciels contribuent également à améliorer la sécurité globale de votre architecture informatique. Cette opération est souvent mise de côté alors qu’elle est pourtant essentielle.

La sécurité autour des droits d’accès et habilitations

- Une politique de sécurité interne est indispensable pour garantir une utilisation sécurisée des moyens informatiques mis à disposition des utilisateurs.

- Votre service informatique ou le responsable informatique à temps partagé doit contrôler régulièrement si la politique est respectée, suivre la gestion des mots de passe et vérifier les accès réseaux.

- Les accès de sécurité aux différents outils informatiques doivent également être définis pour éviter que n’importe qui puisse accéder facilement à des informations sensibles pour l’entreprise (le placard fermé à clé a aussi son équivalent informatique).

La sécurité autour des données et de leur sauvegarde

- En plus de sécuriser les accès aux différents espaces de stockage de fichiers et documents, la sauvegarde régulière de vos données (fichiers clients, bases de données, mails, etc.) est vitale pour votre entreprise en cas de perte de données.

- La sauvegarde en ligne est la solution qui vous apporte la plus grande souplesse au quotidien.

- La mise en place d’un PRA (Plan de Reprise d’Activité) externalisé vous permet enfin de protéger votre entreprise en cas de sinistre majeur grâce à la possibilité de redémarrer l’exploitation informatique sur un second site.

Répondre aux nouveaux enjeux du « Shadow IT » et du BYOD (Bring Your Own Device)

Sécuriser une architecture informatique de nos jours doit également prendre en compte les nouveaux usages informatiques et notamment la « consumérisation de l’IT » ou le « Shadow IT » (l’informatique « fantôme »), termes souvent associés à l’acronyme BYOD (Bring Your Own Device – Apportez votre propre appareil), qui désigne l’utilisation de matériels et logiciels grands publics pour effectuer son travail au sein de l’entreprise.

Mettre en place une solution de supervision facilite la gestion du parc informatique (serveurs, ordinateurs sensibles, baies de stockage, etc.), permet de contrôler les mouvements sur le réseau (firewalls, switchs, routeurs, etc.) et d’être alerté immédiatement si un évènement suspect intervient afin de protéger les ressources informatiques concernées.

La supervision est ainsi l’outil compagnon idéal pour sécuriser votre architecture informatique.

L’exemple le plus fréquemment rencontré est celui du salarié qui accède à sa messagerie professionnelle sur son smartphone personnel et stocke des données de l’entreprise sur son Google Drive ou sa Dropbox personnelle pour pouvoir continuer à les utiliser lorsqu’il se déplace.

Avant de vouloir tout interdire, sachez qu’il existe des solutions qui permettent d’encadrer les usages personnels et protéger les données tout en les rendant accessibles lors des déplacements.

Faire les bons choix stratégiques

en matière de sécurité informatique d’entreprise

Une fois les principes de base mis en place, vous devez vous poser la question de savoir comment poursuivre votre activité selon les incidents qui pourraient survenir. Cela va de la simple perte de connexion internet et la mise en place d’un routeur secondaire avec un 2nd abonnement dégradé jusqu’à la sauvegarde de vos serveurs sur un site distant afin de pouvoir continuer à travailler en cas de sinistre majeur dans vos locaux. Dans tous les cas, vous devez vous poser les 2 questions suivantes en cas de problème :

pendant combien de temps mon entreprise peut-elle ne plus avoir accès aux outils informatiques ?

En cas de problème, pendant combien de temps votre entreprise peut-elle ne plus avoir accès à l’outil informatique? Vous définirez ainsi votre « RTO » pour Recovery Time Objective c’est-à-dire votre objectif de temps de rétablissement. Un RTO de 1H signifie qu’en cas de problème, le système informatique serait de nouveau opérationnel 1H après l’incident.

quelle est la durée maximum d’enregistrement des données avant l’incident que j'accepte de perdre ?

1H ? 1 jour ? Vous définirez ainsi votre « RPO » pour Recovery Point Objective c’est à dire votre objectif de point de rétablissement. Un RPO de 2H signifie qu’en cas de problème, vous acceptez de perdre au maximum les 2 dernières heures de saisies informatiques.

Répondre à ces questions nous permet

de vous conseiller sur la mise en place

d’un Plan de Reprise d’activité (PRA) ou d’un Plan de Continuité d’activité (PCA) :

PCA – Plan de Continuité d’Activité

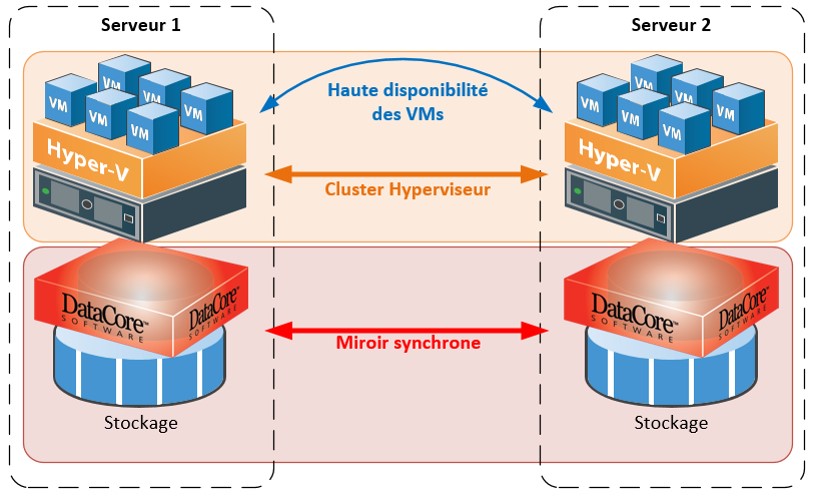

Le PCA permet de mettre en œuvre localement des moyens informatiques au niveau des serveurs et des solutions de stockage pour garantir aux utilisateurs qu’il n’y aura pas d’interruption de service.

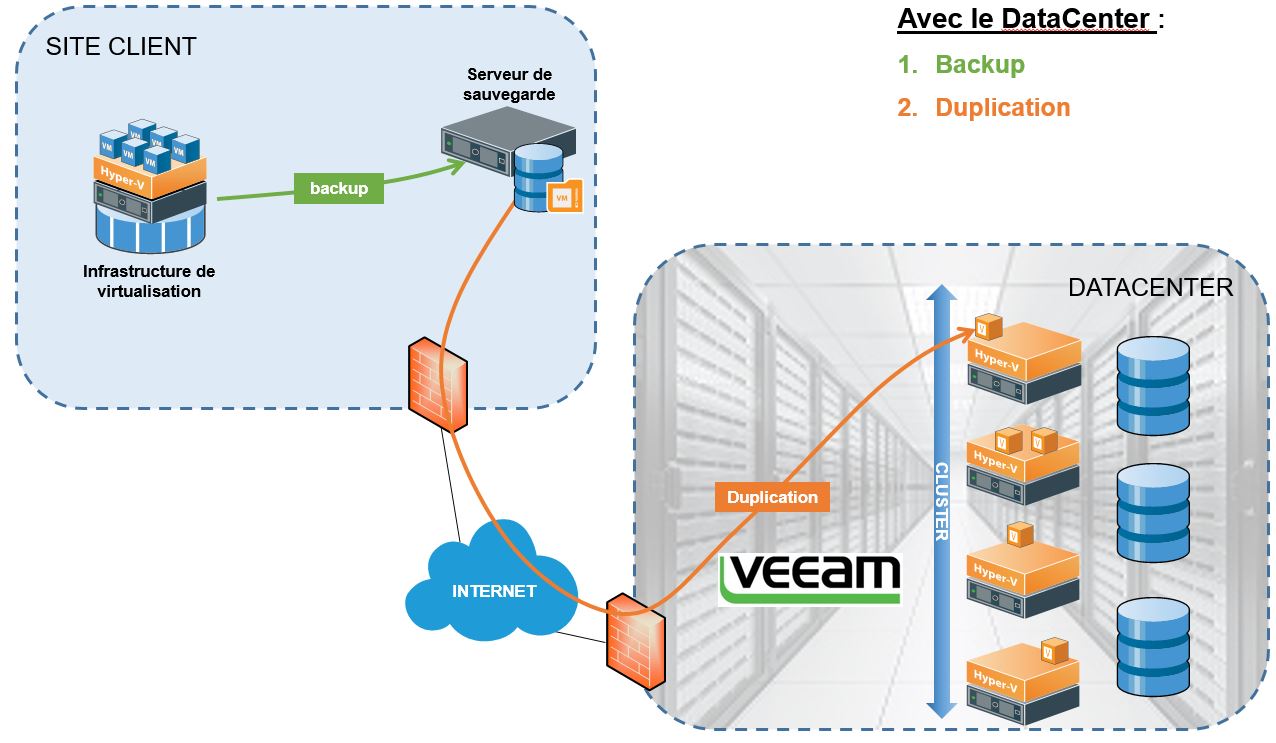

PRA – Plan de Reprise d’Activité

Le PRA permet de définir un plan de redémarrage des outils informatiques sur un nouveau site avec de nouveaux matériels en cas de sinistre majeur afin d’en limiter les conséquences financières